Azure MFA の構成

このセクションをお読みになる前に、以下の重要なお知らせをご確認ください。

Azure MFA の構成

ユーザーロケーションに応じて、クラウド MFA サービスには 4 つのシナリオがあります。

|

ユーザーロケーション |

クラウド内の MFA |

MFA サーバー |

|

Microsoft Entra ID |

はい |

|

|

Microsoft Entra ID と AD FS とのフェデレーションを使用するオンプレミス AD(SSO に必須) |

はい |

はい |

|

Microsoft Entra ID と DirSync を使用するオンプレミス AD、Azure AD Sync、Azure AD Connect - パスワードなしの同期 |

はい |

はい |

|

Microsoft Entra ID と DirSync を使用するオンプレミス AD、Azure AD Sync、Azure AD Connect - パスワードありの同期 |

はい |

|

|

オンプレミス Active Directory |

|

はい |

MFA サーバーをダウンロードしてアクティベートするには、グローバル管理者の役割のある Azure アカウントが必要です。オンプレミスでのみ動作する MFA サーバーを設定するために、Microsoft Entra ID との同期(AD Connect 経由)またはカスタム DNS ドメインは必要ありません。

ユーザーを MFA サーバーにインポートし、MFA 認証が得られるように構成する必要があります。

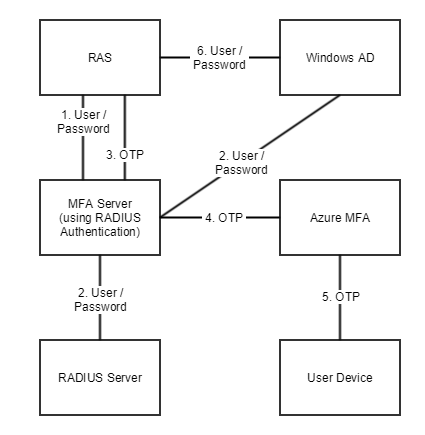

Parallels RAS は、RADIUS 二要素認証プロバイダーを使用して、MFA サーバーでユーザーを認証します。このため、RAS サーバーからの RADIUS クライアント接続を許可するように MFA サーバーを構成する必要があります。

認証プロセスは、以下のステージを通過します。

ステージ 2 では、RADIUS または Windows AD を使用して、ユーザーを認証できます。パスワードを転送するオプションを有効にすることにより、資格情報を 2 回(ステージ 1 と 6)入力するように求めるプロンプトを回避できます。