Konfigurieren von Azure MFA

Bevor Sie sich mit diesem Abschnitt beschäftigen, lesen Sie bitte den folgenden wichtigen Hinweis.

Konfigurieren von Azure MFA

Abhängig vom Standort des Benutzers gibt es vier Szenarien für den Cloud-MFA-Service:

|

Benutzerstandort |

MFA in der Cloud |

MFA-Server |

|

Microsoft Entra ID |

Ja |

|

|

Microsoft Entra ID und On-Premises-AD mit AD FS (wird für SSO benötigt) |

Ja |

Ja |

|

Microsoft Entra ID und lokale AD mit DirSync, Azure AD Sync, Azure AD Connect – ohne Passwortsynchronisierung |

Ja |

Ja |

|

Microsoft Entra ID und On-Premises AD mit DirSync, Azure AD Sync, Azure AD Connect – mit Passwortsynchronisierung |

Ja |

|

|

Lokales Active Directory |

|

Ja |

Ein Azure-Konto mit der Rolle Global Administrator ist erforderlich, um MFA Server herunterzuladen und zu aktivieren. Die Synchronisierung mit Microsoft Entra ID (über AD Connect) oder einer benutzerdefinierten DNS-Domäne ist nicht erforderlich, um einen MFA Server einzurichten, der ausschließlich vor Ort läuft.

Benutzer müssen in den MFA Server importiert und für die MFA-Authentifizierung konfiguriert werden.

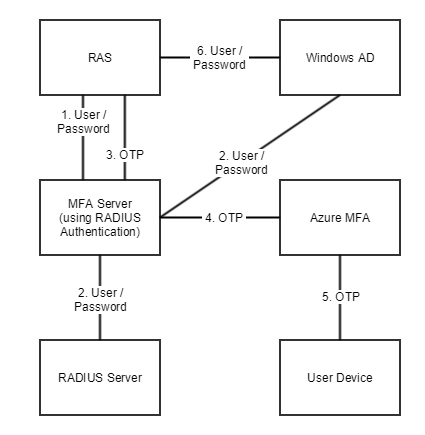

Parallels RAS authentifiziert Benutzer mit MFA Server unter Verwendung des RADIUS Second-Level-Authentifizierungsanbieters. MFA Server muss daher so konfiguriert werden, dass RADIUS-Client-Verbindungen vom RAS-Server aus möglich sind.

Der Authentifizierungsprozess durchläuft die folgenden Schritte:

In Stufe 2 kann der Benutzer entweder über RADIUS oder Windows AD authentifiziert werden. Eine Aufforderung zur doppelten Eingabe der Zugangsdaten (in Stufe 1 und 6) wird vermieden, indem die Option zur Weiterleitung des Passworts aktiviert wird.